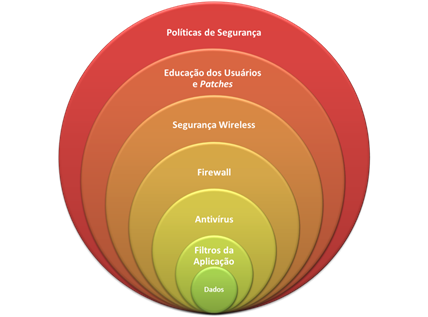

Quando vamos realizar a proteção dos dados sejam nossos ou de clientes sempre temos de ter em mente um planejamento. Como será realizado esse processo. Uma das formas mais conhecidas é a proteção por camadas.

Como visto na imagem acima, podemos ver quais camadas aplicar para proteger os dados. Mas como aplicar essas camadas?

O que é uma política de segurança? Por que ter uma?

As decisões que você como administrador toma ou deixa de tomar, relacionadas à segurança, irão determinar quão segura ou insegura é a sua rede, quantas funcionalidades ela irá oferecer, e qual será a facilidade de utilizá-la. No entanto, você não consegue tomar boas decisões sobre segurança, sem antes determinar quais são as suas metas de segurança. Até que você determine quais sejam elas, você não poderá fazer uso efetivo de qualquer coleção de ferramentas de segurança pois você simplesmente não saberá o que checar e quais restrições impor.

Por exemplo, seus objetivos provavelmente serão muito diferentes dos que são definidos por um vendedor de produto. Os vendedores procuram deixar a configuração e a operação de seus produtos o mais simplificado possível, o que implica que as configurações default normalmente serão bastante tão abertas (e por conseguinte inseguras) quanto possível. Se por uma lado isto torna o processo de instalação de novos produtos mais simples, também deixa acessos abertos, para qualquer usuário.

Seus objetivos devem ser determinados a partir das seguintes determinantes:

- Serviços oferecidos versus Segurança fornecida – Cada serviço oferecido para os usuários carrega seu próprios riscos de segurança. Para alguns serviços, o risco é superior que o benefício do mesmo, e o administrador deve optar por eliminar o serviço ao invés de tentar torná-lo menos inseguro.

- Facilidade de uso versus Segurança – O sistema mais fácil de usar deveria permitir acesso a qualquer usuário e não exigir senha, isto é, não haveria segurança. Solicitar senhas torna o sistema um pouco menos conveniente, mas mais seguro. Requerer senhas “one-time” geradas por dispositivos, torna o sistema ainda mais difícil de utilizar, mas bastante mais seguro.

- Custo da segurança versus o Risco da perda – Há muitos custos diferentes para segurança: monetário (o custo da aquisição de hardware e software como firewalls, e geradores de senha “one-time”), performance (tempo cifragem e decifragem), e facilidade de uso. Há também muitos níveis de risco: perda de privacidade (a leitura de uma informação por indivíduos não autorizados), perda de dados (corrupção ou deleção de informações), e a perda de serviços (ocupar todo o espaço disponível em disco, impossibilidade de acesso à rede). Cada tipo de custo deve ser contra-balançado ao tipo de perda.

Seus objetivos devem ser comunicados a todos os usuários, pessoal operacional, e gerentes através de um conjunto de regras de segurança, chamado de “política de segurança”. Nós utilizamos este termo ao invés de “política de segurança computacional”, uma vez que o escopo inclui todos os tipos de tecnologias de informação e informações armazenadas e manipuladas pela tecnologia.

Firewall e suas principais funções

Firewall é a primeira linha de defesa que um sistema ou rede tem contra ataques ou intrusos. Esta barreira pode ser implementada de duas formas, como hardware ou software.

Como o próprio nome incita, Firewall serve para impedir que um “incêndio” se propague para outros ambientes, protegendo assim as pessoas e a própria construção, no caso dos sistemas ou rede, a ferramenta trabalha para prevenir que os malwares se espalhem e infectem outros dispositivos.

Essa linha defensiva, construída por um conjunto de regras e instruções, aplicadas a uma rede ou sistema para análise de trafego de dados fazendo uma “filtragem de pacotes” (análise das informações trafegando) recebidos e assim, examina-os e controla qual tipo de informação entra em sua rede privada.

Antivírus e suas principais funções

Antivírus é um software que detecta, impede e atua na remoção de programas de software maliciosos, como vírus e worms. São programas usados para proteger e prevenir computadores e outros aparelhos de códigos ou vírus, a fim de dar mais segurança ao usuário.

Existem diversas formas de uma máquina contrair vírus. Eles podem aparecer por meio de pendrives, emails, sites de conteúdo erótico ou duvidoso, download de arquivos e programas infectados e por vários outros meios. Esses vírus e códigos maliciosos possuem a finalidade de interferirem no funcionamento do computador ou outro aparelho para registrar, corromper, destruir dados e transferir informações para outras máquinas.

O antivírus, contudo, possui vários métodos de identificação para impedir a entrada de vírus, incluindo atualização automática, escaneamento, quarentena e outros meios. Alguns dos principais métodos podem ser lidos em detalhes abaixo.

Escaneamento de vírus conhecidos – Assim que um novo vírus é descoberto, o antivírus desmonta seu código e o separa em grupos de caracteres chamados de string que não são encontrados em outros programas do computador. A partir daí, a string começa a identificar esse vírus, enquanto que o antivírus faz uma varredura pelo sistema para identificá-lo em algum programa. Caso encontrado, o antivírus notifica o usuário e deleta o arquivo automaticamente, enviando para um espaço que pode ser visualizado posteriormente pelo usuário.

One Reply on “Proteção de dados em camadas”