Avaliação Gratuita

Enquanto você espera, seus sistemas podem estar em risco. Converse com um de nossos DPOs e veja como a segurança da informação aliada a LGPD pode alavancar sua empresa.

A Stay Lock está pronta para auxiliar sua empresa, nós temos o que é necessário para proteger seus dados e sua infraestrutura. Atuando desde a estratégia de segurança e gerenciamento de riscos até a documentação, utilizando-se de tecnologias e processos adequados para cada tipo de projeto. COM A GENTE VOCÊ PODE CONTAR.

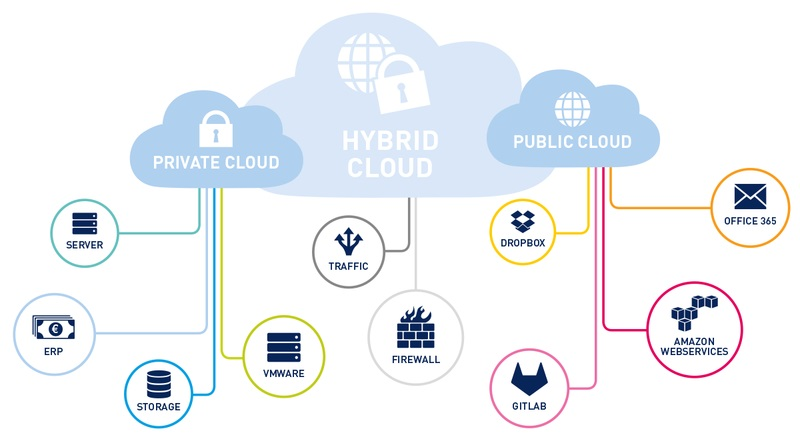

Uma das principais características do cloud computing é a sua eficácia para lidar com as mudanças na carga de trabalho. Na nuvem, a elasticidade significa a capacidade de um sistema em adicionar ou remover recursos de maneira autônoma. Além disso, os recursos disponíveis ficam em harmonia com a nova demanda.

Podemos dizer que a elasticidade é a capacidade de escalar recursos tanto horizontalmente quanto verticalmente. Outra característica importante é que toda e qualquer alteração é feita em tempo real, de modo a não interferir no fluxo de trabalho.

Dessa maneira, não é preciso interromper o sistema ou fazer manutenções aos finais de semana para não prejudicar o negócio. Por ser uma característica extremamente crítica, ela faz com que esse seja um diferencial na computação em nuvem em comparação a outras tecnologias.

A otimização de processos pode ser vista como um amplo benefício proporcionado pela utilização da computação em nuvem, já que diversos procedimentos podem ganhar mais agilidade.

Imagine em um data center físico, qual o impacto de uma alteração como aumentar o número de processadores em uma máquina? Provavelmente seria preciso alocar recursos para trabalhar no final de semana, parar a máquina etc. Isso gera inúmeros transtornos ao negócio, além do gasto com horas extras dos colaboradores.

Ao utilizar cloud computing, essa atividade pode ser feita em pouco tempo e sem nenhum impacto ao usuário. Dessa maneira, os colaboradores de TI podem ser alocados em outras atividades.

Ao utilizar cloud computing, é possível alocar recursos de processamento sob demanda. Isso quer dizer que, conforme a necessidade da aplicação durante o uso, o sistema redimensiona recursos automaticamente.

Outra forma em que o provisionamento automático de recursos pode ser usado é na configuração de ambientes para instalação de softwares. Um exemplo é o preparo de uma área de desenvolvimento web em que seja preciso instalar servidor web, de aplicação e base de dados.

Todas essas configurações podem ser feitas automaticamente. Assim, conforme a solicitação do usuário, o ambiente é criado com todos os recursos necessários para o desenvolvimento de sites.

Controlar o ambiente é extremamente importante, já que informações relevantes podem ser obtidas por meio da análise e controle das atividades de hardwares e softwares. Por isso, é fundamental definir métricas de monitoramento para os serviços. Assim, é possível acompanhar o consumo de todos os recursos e tomar decisões estratégicas de modo a antecipar eventuais problemas.

Há ainda monitoramentos feitos para métricas mais específicas, em que é possível controlar o sistema operacional de uma máquina virtual. Dessa maneira, é possível ter um controle ainda maior de todos os recursos das aplicações.

Em diversos tipos de negócio a alta disponibilidade é essencial. Muitas empresas têm negócios 24/7 e precisam que o ambiente esteja disponível o tempo todo. Contudo, manter a alta disponibilidade em um data center físico requer um alto investimento. Isso porque alta disponibilidade significa manter redundância de todos os recursos de um data center.

Por isso, a alternativa de manter o ambiente na nuvem é bem atrativa, já que ao contratar o serviço é possível escolher opções de alta disponibilidade, que contemplam o armazenamento em diferentes localidades.

Uma das maiores preocupações das empresas está relacionada à segurança da informação. Isso porque as falhas nesse setor trazem consequências gravíssimas. Alguns dos principais problemas de segurança são:

Por isso, a segurança da informação requer bastante atenção dos fornecedores de serviços em nuvem. Desse modo, além de contar com pessoal especializado em segurança, são utilizadas tecnologias de ponta para a proteção dos dados.

Outra ferramenta muito importante para a segurança é o controle de acesso de usuários. Isso porque, por meio desse controle, é possível criar usuários com permissões adequadas ao tipo de tarefa que ele irá executar no ambiente.

A função do DPO (Encarregado) é ser a ponte entre titular dos dados a empresa e a Agência Nacional de Proteção de Dados (ANPD). O encarregado pode ser tanto pessoa física quanto pessoa jurídica, uma ou mais pessoas. Entre as atividades do cargo estão:

Estrutura modular de firewall completa que atende a todas necessidades do cliente.

Aderente a todas as necessidades e ambientes nosso firewall pode ser entregue on-premises ou em nuvem de acordo com cada infraestrutura

O principal objetivo do FWaaS é oferecer segurança na rede e eliminar a manutenção decorrente desse serviço, como a depreciação de servidores, a atualização de softwares e a mão de obra qualificada etc. Assim, tudo com que o contratante precisa se preocupar é o aluguel do serviço. O resto é com a gente.

Para isso, ele tem 5 características principais de funcionamento:

Em questões de segurança, é fundamental estar sempre um passo a frente, pois os hackers constantemente buscam brechas em sistemas antigos. Quanto a isso, o FWaaS é mais confiável, pois a fornecedora do serviço tem um cuidado maior com a depreciação dos equipamentos envolvidos.

O Firewall as a Service fornece sempre as versões mais atuais de proteção, mantendo sua rede moderna e consistente com o mercado. Ou seja, tudo está sempre se atualizando, tanto software quanto hardware.

Um firewall tradicional já é mais custoso por conta da aquisição constante de software, a atualização de máquinas depreciadas e a contratação de mão de obra qualificada. Se comparado ao serviço top de linha oferecido por um FWaaS, a diferença é gritante.

O próprio fato de se trata de um firewall centralizado e baseado em nuvem já reduz os custos. Além disso, as empresas que oferecem FWaaS costumam oferecer vários planos distintos, para atender todos os tipos de necessidade dos clientes, tanto de segurança quanto de bolso.

O Firewall As Service representa uma nova era de segurança e privacidade para muitas empresas.

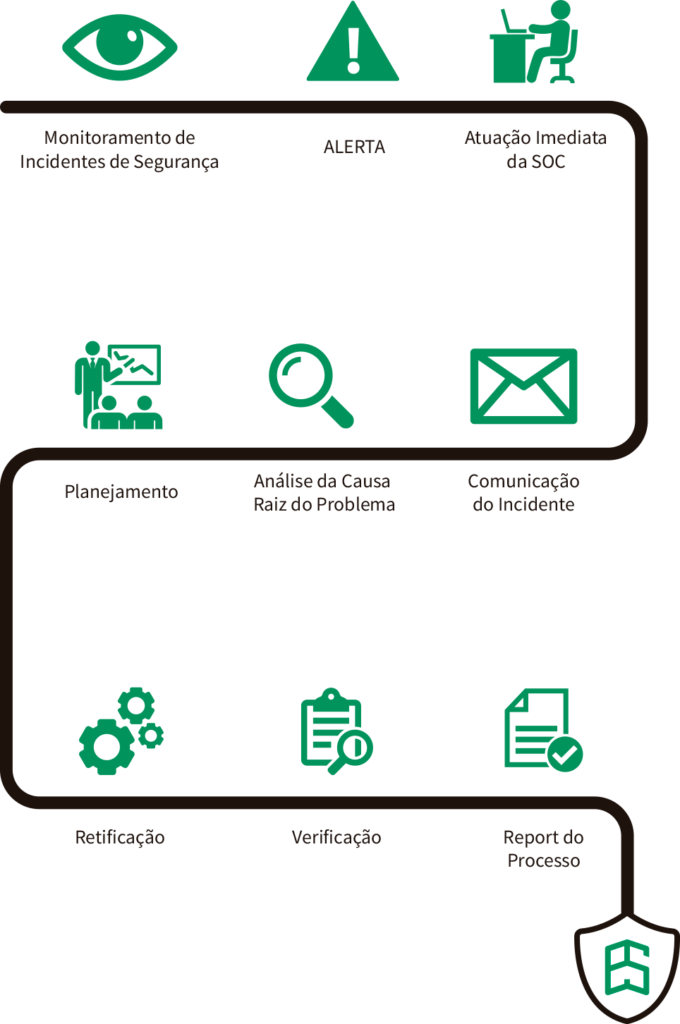

SOC – SECURITY OPERATIONS CENTER

O SOC – Security Operations Center, ou em tradução literal seria Centro de Operações de Segurança tem por objetivo manter seu ambiente sob observação, além de atuar e reportar todas as ações e possíveis ações em momentos de crise.

Quais os benefícios de ter um SOC?

Solução abrangente e fácil de usar de informações de segurança e gerenciamento de eventos (SIEM) para qualquer requisito de conformidade que forneça: Capacidades SIEM de classe empresarial Automação de Conformidade Trilhas de auditoria de atividades do usuário e do sistema Análise forense de anomalias de rede Detecção proativa de ameaças Log Analysis ou SIEM, é uma arma fundamental na luta contra qualquer ataque cibernético. Reunindo logs de todos os dispositivos, incluindo dispositivos de rede, servidores Unix e Windows, aplicativos e bancos de dados, e analisando-os para atividades incomuns ou suspeitas, o método e a origem de qualquer ataque podem ser identificados, permitindo que medidas preventivas sejam continuamente aprimoradas.

A StayLock oferece DLP (Data Loss Prevention) sendo mais precisa e eficaz, garantindo a integridade de seus sistemas de TI seguros e informando as alterações à medida que elas ocorrem. Mas como você distingue entre: “Bom” – alterações pretendidas e desejadas, como atualizações e patches, e “Mal” – atividade maliciosa após uma violação? A resposta inteligente é aproveitar o Threat Intelligence baseado na nuvem para validar automaticamente as alterações do arquivo à medida que são detectadas usando uma lista de permissões de arquivos autoritativos. Todo monitoramento é efetuado em tempo real, munindo seu time informações importantes para manter o ambiente seguro e confiável.

Não perca suas informações, todos os dados analisados pelo Stay Safe são guardados e podem ser mantidos em backup. A nossa rastreabilidade auxilia o time de segurança da informação a localizar qualquer tipo de dados ou falha, pois é intuitiva e clara facilitando a navegação e permitindo que o time possa focar em manter a segurança do ambiente.

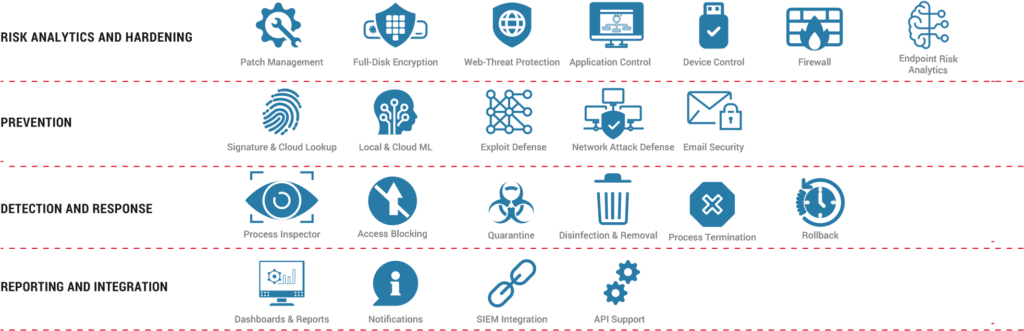

Usando tecnologias comportamentais avançadas, o nosso propósito é alcançar as melhores pontuações na detecção de ameaças em testes independentes. A comprovada proteção líder do Bitdefender GravityZone e seu desempenho ajudam a minimizar os riscos de uma violação de segurança que poderia afetar sua empresa.

Para conquistar o certificado ISO a empresa precisa:

Enquanto você espera, seus sistemas podem estar em risco. Converse com um de nossos DPOs e veja como a segurança da informação aliada a LGPD pode alavancar sua empresa.